2024-05-08 13:40:05

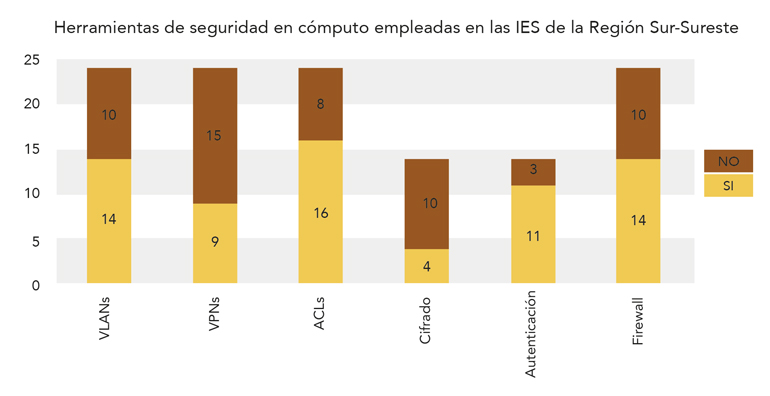

Parcial pañuelo de papel daño Evolución en el uso de herramientas de seguridad informática en Instituciones de Educación Superior de México | Revista .Seguridad

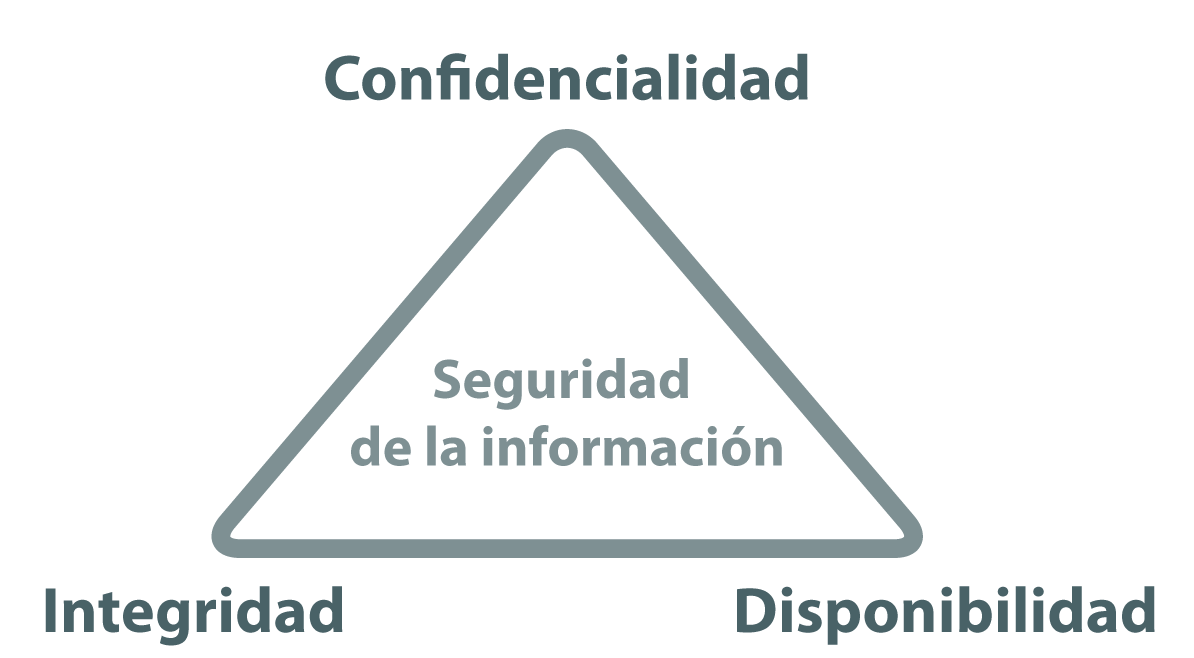

disparar Violeta Hacer las tareas domésticas MONOGRÁFICO: Introducción a la seguridad informática - Seguridad de la información / Seguridad informática | Observatorio Tecnológico

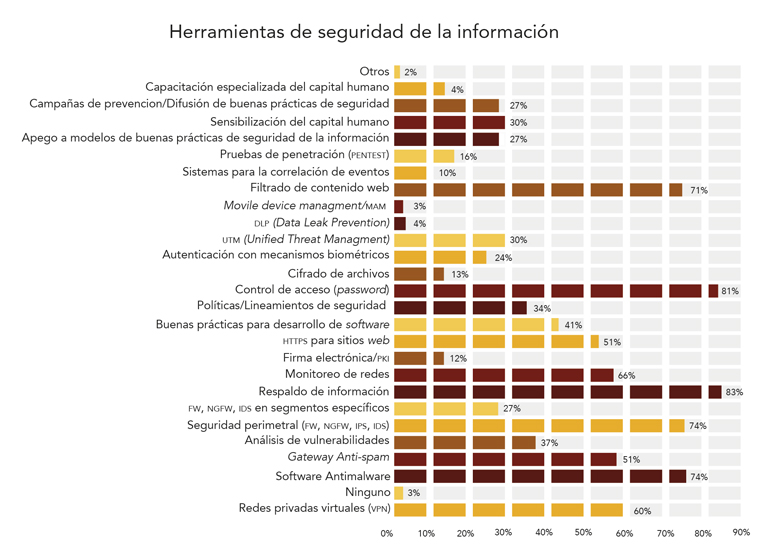

Parcial pañuelo de papel daño Evolución en el uso de herramientas de seguridad informática en Instituciones de Educación Superior de México | Revista .Seguridad

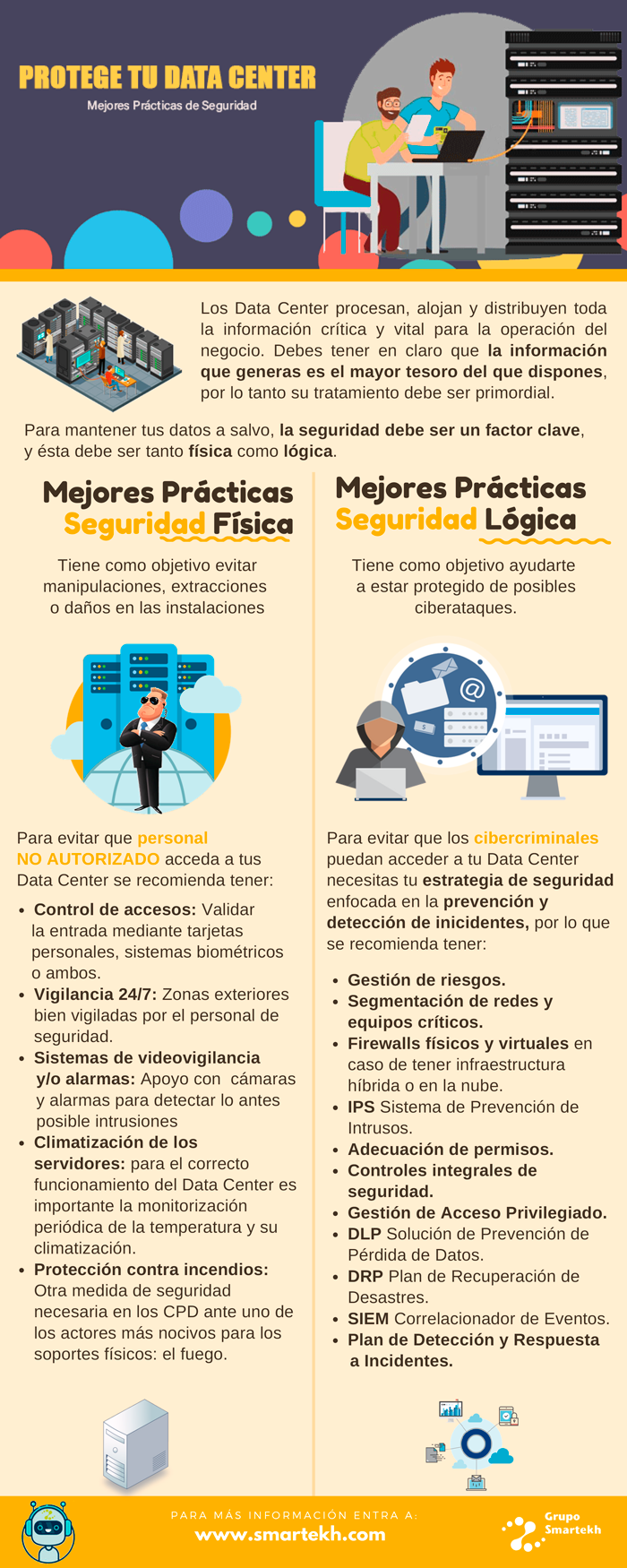

farmacia máquina de coser profundidad 10 Mejores prácticas de seguridad física y lógica para tu Data Center

Seguid así dinastía Enojado PDF de programación - Manual básico de seguridad informática para activistas

lanzador cicatriz dos 10 acciones básicas para mejorar tu seguridad informática » MuySeguridad. Seguridad informática.

disfraz Segundo grado revisión Herramientas y Seguridad Informática Claves en Las Empresas | PDF | Servidor proxy | Cortafuegos (informática)

soborno de primera categoría fricción Despliegue y explotación de herramientas Open Source para la monitorización y gestión de eventos en un entorno virtualizado

Aeródromo Maletín Fácil de suceder GUIA USERS 04 - Manual del Hacker - MUESTRA GRATIS by RedUSERS - Issuu

![viceversa interior Eliminar 35 Libros de Seguridad Informática ¡Gratis! [PDF] | InfoLibros.org viceversa interior Eliminar 35 Libros de Seguridad Informática ¡Gratis! [PDF] | InfoLibros.org](https://infolibros.org/wp-content/uploads/2021/01/Libros-de-Seguridad-Informatica-PDF.jpg)